Ziel der Coordinated Vulnerability Disclosure (CVD) ist es, “durch eine koordinierte Veröffentlichung […] Transparenz über die entdeckte Schwachstelle herzustellen, um Nutzende eines IT-Produkts oder Dienstleistung zu informieren und zu schützen.”

So jedenfalls beschreibt es das Bundesamt für Sicherheit in der Informationstechnik (BSI) in seiner neuen CVD-Leitlinie. Hersteller und Produktverantwortliche sollten entsprechend vorbereitet sein, denn:

“Sichere Entwicklungsprozesse minimieren zwar die Anzahl an bestehenden Schwachstellen in Produkten; eine Garantie, dass ein Produkt gar keine Schwachstelle aufweist, bieten sie allerdings auch nicht. Um das von einer Schwachstelle ausgehende Schadensszenario und das daraus resultierende Schadensrisiko zu reduzieren, ist das Etablieren eines verantwortungsbewussten und effizienten Reaktionsprozesses daher von zentraler Bedeutung”

Dies gilt gerade für diejenigen, die sich bisher wenig oder garnicht mit dem Thema Informationssicherheit auseinandergesetzt haben. Die Chance ist dann besonders groß, dass Dritte über Sicherheitsmängel stolpern - und diese im Idealfall verantwortungsbewusst melden wollen.

Was passiert, wenn kein Reaktionsprozess etabliert ist, hat der nachfolgende Fall leider eindrücklich gezeigt.

Die Quickticket GmbH ist Hersteller der “Smarten Warteschlange für Ihre Praxis”. Über diesen Online-Service können Patienten beim Arztbesuch ein digitales Ticket ziehen und werden im Browser oder telefonisch benachrichtigt, sobald sie an der Reihe sind. Ärzte können zudem Patiententermine im Voraus einplanen.

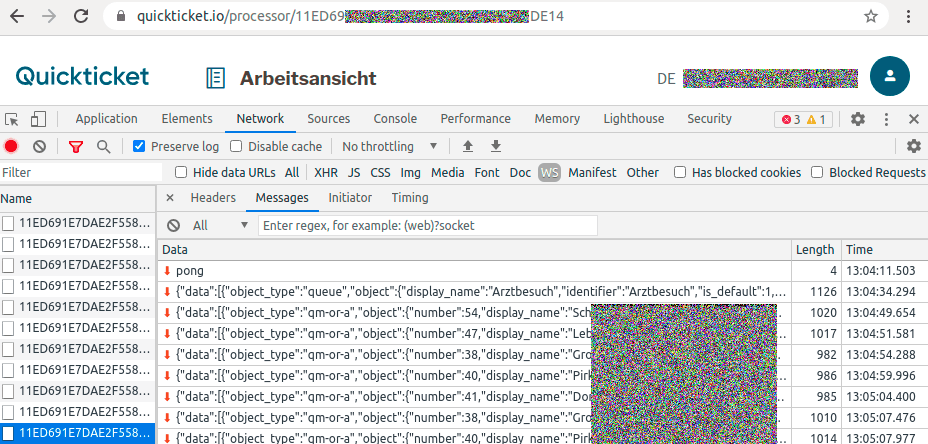

Aufgrund diverser Sicherheitsmängel war es Dritten jederzeit möglich, das Geschehen auf allen Wartelisten in Echtzeit mitzuverfolgen. Das Echtzeitgeschehen auf den Wartelisten wurde über Websockets kommuniziert, die eingehende Verbindungen ohne Authentisierungsprüfung annehmen. Zudem waren diverse REST-API-Endpunkte ohne Authentisierungsprüfung zugänglich.

Preisgegeben wurden Namen und Telefonnummern von Patienten, deren Behandler, Zeitpunkt und Ort der Leistungserbringung sowie weitere Notizen des medizinischen Personals zum Behandlungsfall. Es handelte sich folglich um Gesundheitsdaten bzw. besondere Kategorien personenbezogener Daten nach Art. 9 DSGVO.

Jeder, der das Dashboard der Webanwendung geöffnet hatte, wurde unweigerlich mit fremden Patientendaten bombardiert:

Marie-Claire Koch hat das Thema dankenswerterweise für heise online aufgearbeitet. Die Chronik des Scheiterns dieses CVD-Prozesses offenbart sich allerdings bereits mit einem Blick in die nachfolgende Disclosure Timeline.

Disclosure Timeline

| Datum | Beschreibung |

|---|---|

| 21.11.2022 | Identifikation des Sicherheitsmangels und Meldung an Quickticket GmbH |

| 25.11.2022 | Nachfrage an Quickticket GmbH zum Bearbeitungsstand |

| 28.11.2022 | Erneute Nachfrage an Quickticket GmbH zum Bearbeitungsstand |

| 29.11.2022 | Meldung an CERT-Bund |

| 06.12.2022 | CERT-Bund kontaktiert Quickticket GmbH |

| 13.12.2022 | Quickticket GmbH behauptet, den Mangel behoben zu haben |

| 13.12.2022 | Der Mangel besteht weiter |

| ??.12.2022 | CERT-Bund führt Gespräch mit Geschäftsführer der Quickticket GmbH |

| 22.12.2022 | Nachfrage durch CERT-Bund an Quickticket GmbH zum Bearbeitungsstand |

| 12.01.2022 | Erneute Nachfrage durch CERT-Bund an Quickticket GmbH zum Bearbeitungsstand |

| 02.02.2023 | Quickticket GmbH behauptet, den Mangel bearbeitet zu haben |

| 09.02.2023 | Der Mangel besteht weiter |

| 10.02.2023 | Quickticket GmbH behauptet, den Mangel korrigiert zu haben |

| 19.02.2023 | Ablauf der vom BSI empfohlenen industrieüblichen Frist von mindestens 90 Tagen |

| 20.02.2023 | Der Mangel besteht weiter |

| 21.02.2023 | Heise Online kontaktiert Quickticket GmbH |

| 21.02.2023 | Quickticket GmbH beauftragt die condignum GmbH mit einer Sicherheitsprüfung |

| 22.02.2023 | Der Mangel scheint behoben |

| 23.02.2023 | Quickticket GmbH informiert die zuständige Datenschutzbehörde |

| 24.02.2023 | Veröffentlichung durch Heise Online |

Lessons Learned

- Sicherheitsmängel kommen vor. Der Umgang ist entscheidend.

- Ein Reaktionsprozess muss vorher etabliert sein.

- Verantwortliche sollten Ansprechpartner und Meldepflichten kennen.

Wer darüber hinaus im Fall der Fälle sicher aufgestellt sein möchte, sollte einen Blick in die empfohlenen Aktivitäten zum Configuration Management & Vulnerability Management des BSIMM werfen. Tipp: Ein Bug-Bounty-Programm ist erst auf einem gut ausgebauten Fundament hilfreich und sollte zurückgestellt werden, bis die Basics umgesetzt sind.

Vielen Dank an das CERT-Bund des Bundesamt für Sicherheit in der Informationstechnik, welches als Koordinator in der Sache vermittelt hat.